Про социальные сети и сервисы:

Возможно, это заинтересует:

Рекомендуем:

Недавно на сайте смотрели:

5 653

В наши дни производители стремятся подключить к интернету все. Реализован просмотр интернета на телевизоре, отслеживание потери веса с помощью соединенных с интернетом весов, проверка квартирной системы безопасности посредством смартфона. Что может быть лучше?

В наши дни производители стремятся подключить к интернету все. Реализован просмотр интернета на телевизоре, отслеживание потери веса с помощью соединенных с интернетом весов, проверка квартирной системы безопасности посредством смартфона. Что может быть лучше?Однако безопасность массы устройств в "интернете вещей" просто ужасна. Когда производители решают подключить ранее автономное устройство к интернету, они обычно принимают во внимание форму, удобство для потребителя и розничную цену. Вопросами безопасности часто пренебрегают. Ниже перечислены 12 новых устройств, в которых исследователи безопасности нашли уязвимости.

Самоуправляемые автомобили

Google и американские военные строят самоуправляемые автомобили. Однако на хакерской конференции Def Con 21, прошедшей в Лас-Вегасе в августе 2013, было показано, как взломать и сбить их с толку, воспользовавшись отражающей краской, чтобы загнать их в кювет.

Унитазы

На Def Con 21 и сходной конференции Black Hat исследователь Дэниел Кроули из Trustwave Labs в Чикаго осуществил взлом LIXIL Satis – умного унитаза с подключением по Bluetooth, продаваемого в Японии. В сопутствующем приложении Android стоит стандартный пароль "0000", и хакер смог спустить воду в унитазе, закрыть крышку, разбрызгать воду, выпустить струю воздуха и даже включить воспроизведение музыки, пока кто-то другой сидел на унитазе.

Детские игрушки

На Black Hat 2013 продемонстрировали взлом игрушечного пластмассового кролика с возможностью подключения по Wi-Fi, умеющего читать электронные письма, новости и погоду. Хакер заставил кролика воспроизводить противную музыку и использовал встроенную в него камеру для слежки.

Системы автоматизации квартиры

На Black Hat 2013 был показан взлом соединенных с интернетом систем автоматизации квартиры. Такие системы позволяют владельцу квартиры управлять температурой, освещением и замками с центрального устройства, как правило, смартфона. Многие из протестированных систем были почти не защищены, а одна была так плохо настроена, что исследователи сочли ее неисправной.

Термостаты и электросчетчики

"Умные" домашние термостаты и электросчетчики автоматически регулируются в зависимости от времени суток, потребления электроэнергии и интернет-команд. На Def Con 21 было продемонстрировано, что некоторые термостаты с Wi-Fi подключением не требуют пароль при доступе к ним через интернет. В 2012 году немецкие специалисты подслушивали «умные» электросчетчики и смогли определить, когда жители квартиры бодрствовали, спали или отсутствовали в квартире, и даже что они смотрели по телевизору.

Системы управления воздушным движением

На Def Con 20 в 2012 году был произведен взлом новейшей системы управления воздушным движением, применяемой по всему миру. Перехват и вмешательство в связь «воздух-земля» может привести к отклонению самолета от курса, вызвать «исчезновение» самолета или даже создать ложные самолеты на экранах контроллеров.

Двери тюремных камер

На конференции по безопасности Hacker Halted 2011 в Майами был взломан промышленный программируемый контроллер, чтобы показать, как одновременно открыть все двери камер в тюрьме. Sounds unlikely. Промышленный контроллер такого же типа был захвачен червем Стакснет на иранском ядерном объекте в 2010 году.

Весы

На хакерской конференции Summercon в Нью-Йорке в июне 2013 был продемонстрирован взлом весов с подключением Wi-Fi, отправляющих данные на сайт их производителя с целью отслеживания ежедневной потери веса пользователем весов. На дисплее взломанных часов вывелось сообщение "Увидимся на SUMMERCON", и на сайт были отправлены такие данные, чтобы интернет-график потери веса показывал яркую надпись "SUMMERCON".

Умные телевизоры

На конференции Black Hat 2013 три разных команды продемонстрировали взлом умных телевизоров Samsung. Один докладчик показал, как настроить приложение Facebook телевизора на слежку за владельцем телевизора и подчеркнул, что эти телевизоры — и аналогичные умные телевизоры от других производителей— в действительности являются слабо защищенными большими смартфонами. Samsung устранил уязвимости в моделях 2014 года.

Беспилотный самолет

В 2012 году исследователи Техасского университета продемонстрировали отправку фальшивых сигналов GPS беспилотному самолету, заставившую его сбиться с курса. Иранские военные сообщили, что с помощью такого же метода в 2011 году вызвали крушение американского беспилотника, но американские военные заявили, что более вероятной была обычная неисправность.

Низкоорбитальные спутники

На Summercon 2013 исследователи безопасности показали, как «убрать спутник с неба». Из купленных в интернете деталей они построили наземную спутниковую станцию, умеющую принимать данные от спутников и отправлять им данные, менять орбиты спутников и, теоретически, сбивать их.

Цифровые камеры

Множество профессиональных цифровых камер оборудовано чипами Wi-Fi для мгновенной выгрузки фотографий. Отправляемые фотографии нетрудно перехватить, а также можно захватить функции камеры, как показали специалисты по безопасности в 2013 году. Если ваша камера начнет делать снимки, пока вы переодеваетесь, то вы знаете, почему.

Теги:

Возможно, Вас заинтересуют похожие тематические статьи и рекомендации:

Хакеры нацеливаются на мелкий бизнесОчень легко понять, почему хакеры любят брать на крючок компании, относящиеся к мелкому бизнесу. Как правило, они не имеют возможности проникнуть через те изощренные и замысловатые современные

Хакеры нацеливаются на мелкий бизнесОчень легко понять, почему хакеры любят брать на крючок компании, относящиеся к мелкому бизнесу. Как правило, они не имеют возможности проникнуть через те изощренные и замысловатые современные Использование интернета в телефоне через компьютерБольшинство пользователей уже научились производить подключение стационарного или мобильного компьютера к сети интернет с помощью мобильного телефона. Но далеко не всякий знает, что эта функция

Использование интернета в телефоне через компьютерБольшинство пользователей уже научились производить подключение стационарного или мобильного компьютера к сети интернет с помощью мобильного телефона. Но далеко не всякий знает, что эта функция Студенту из Голландии удалось взломать WhatsAppРепутация WhatsApp в плане безопасности была подмочена. Тейс Алькемейд, будущий математик и студент Утрехта, голландского университета, сообщил о найденной уязвимости в сервисе, которую можно

Студенту из Голландии удалось взломать WhatsAppРепутация WhatsApp в плане безопасности была подмочена. Тейс Алькемейд, будущий математик и студент Утрехта, голландского университета, сообщил о найденной уязвимости в сервисе, которую можно iPhone уличили в слежке за владельцемВ памяти мобильных устройств iPhone 4 и планшетных компьютеров iPad 3G был обнаружен скрытый файл, который фиксировал историю перемещения устройства в пространстве. К такому открытию пришли

iPhone уличили в слежке за владельцемВ памяти мобильных устройств iPhone 4 и планшетных компьютеров iPad 3G был обнаружен скрытый файл, который фиксировал историю перемещения устройства в пространстве. К такому открытию пришли Правила безопасности в сети ИнтернетВ век популярности Интернет технологий среди работодателей и прочих персон распространилось мошенничество. Не удивительно, что на мошеннические схемы попадаются порой даже самые бдительные

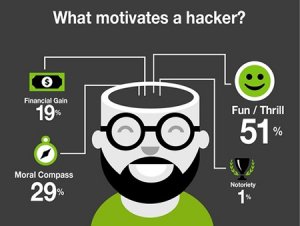

Правила безопасности в сети ИнтернетВ век популярности Интернет технологий среди работодателей и прочих персон распространилось мошенничество. Не удивительно, что на мошеннические схемы попадаются порой даже самые бдительные Мотивация хакеров. Чего же, на самом деле, хотят хакеры?Хакер… Как много в этом слове… Многие потерпевшие от хакерских атак готовы собственноручно распинать этих людей. Многие «балдеют» от прочтения новостей, в которых описываются «деяния» хакерских

Мотивация хакеров. Чего же, на самом деле, хотят хакеры?Хакер… Как много в этом слове… Многие потерпевшие от хакерских атак готовы собственноручно распинать этих людей. Многие «балдеют» от прочтения новостей, в которых описываются «деяния» хакерских Секреты и советы: Android смартфоныApple iOS - это конечно же, модно, зато, Android, как правило дешевле. При этом смартфоны на базе OC от компании Google мало в чем уступают Apple iPhone - камера, емкостный дисплей и GPS-модуль для

Секреты и советы: Android смартфоныApple iOS - это конечно же, модно, зато, Android, как правило дешевле. При этом смартфоны на базе OC от компании Google мало в чем уступают Apple iPhone - камера, емкостный дисплей и GPS-модуль для Взлом социальных сетей (Вконтакте, мэил, одноклассники) и как избежать егоУ 90% посетителей социальных сетей рано или поздно возникает потребность во взломе чужого аккаунта. Причины являются разными: проверить свою вторую половинку на честность, подшутить над другом, или

Взлом социальных сетей (Вконтакте, мэил, одноклассники) и как избежать егоУ 90% посетителей социальных сетей рано или поздно возникает потребность во взломе чужого аккаунта. Причины являются разными: проверить свою вторую половинку на честность, подшутить над другом, или Как обеспечить безопасный Интернет для Ваших детейКак ответственный родитель, вы должны в полной мере знать своих детей, кто друзья вашего ребёнка, на какие темы они любят разговаривать и чем они занимаются в интернете. Таким образом, большинство

Как обеспечить безопасный Интернет для Ваших детейКак ответственный родитель, вы должны в полной мере знать своих детей, кто друзья вашего ребёнка, на какие темы они любят разговаривать и чем они занимаются в интернете. Таким образом, большинство Что такое WPS в Wi-Fi сети?WPS является стандартом, который разработан производителями Wi-Fi оборудования для того чтобы можно было создать беспроводную сеть. Эта технология дает возможность для настройки Wi-Fi сети, без

Что такое WPS в Wi-Fi сети?WPS является стандартом, который разработан производителями Wi-Fi оборудования для того чтобы можно было создать беспроводную сеть. Эта технология дает возможность для настройки Wi-Fi сети, без

Темы, отмеченные пользователями:

Perfeo 9735-RT: планшет с высоким разрешением экрана и мощным процессором

Чего мы ждём от планшета? Большой экран, мощный процессор, много памяти, ёмкий аккумулятор и приемлемую цену на девайс. Всё это вы сможете найти в новом планшете от компании Videoservіce. Встречайте: планшет Pеrfeo 9735-RT – мощный, большой, быстрый! Прежде всего, планшет примечателен своим высококачественным экраном диагональю 9,7 дюйма и обладающий разрешением 2048*1536 пикселей/дюйм (так называемое «HD+»-разрешение). Экран выполнен по технологии IPS TFT, которая обеспечивает шикарную передачу цветов и оттенков, коих доступно 16 миллионов. Конечно же, дисплей планшета поддерживает технологию Multituoch.

Фриланс: плюсы и минусы

Услышав такое слово, как «фриланс» - многие даже не поймут о чём, собственно, речь. Хотя удалённая работа даёт массу преимуществ, всё же большинство окружающих нас людей относятся к такому способу заработка как к не серьёзному и чему-то ненадёжному. Надо сказать, что в последние годы такое отношение малость начало меняться на благосклонность, так как люди видят, что кто-то успешен, зарабатывая именно таким образом.

Как найти работу в Интернете?

Чтобы заработать в Интернете в наше время – не нужно быть сверх специалистом в программировании или в ещё какой-нибудь отрасли. Главное что нужно – это терпение и целеустремлённость. Какие виды заработка бывают? Сначала скажу, что заработок в Интернете делиться на 2 вида: заработок с сайтом и заработок без сайта. Чтобы заработать на своём собственном сайте, нужно его создать и раскрутить. Но это только сказать легко, а на деле это совсем не просто. Однако если вы добились в этом успеха, то тогда вы будите иметь стабильный и довольно приличный заработок.