Про социальные сети и сервисы:

Возможно, это заинтересует:

Рекомендуем:

Недавно на сайте смотрели:

5 981

Защита компьютера. Устанавливаем двухуровневую идентификацию на свой компьютер с ОС Windows PC или ОС Mac

Большинство из нас уже сталкивалось с двухуровневой идентификацией при регистрации в разнообразных соцсетях, входе в онлайн-банкинг или на ещё какой-нибудь ресурс.

Суть её в том, что для того, чтобы определить, что именно законный владелец аккаунта делает попытку зайти на свою страничку, сервис сайта отправляет вам СМС на ваш мобильный телефон или просит вас ответить на контрольный вопрос. И это всё происходит уже после того, как вы ввели правильный пароль и логин от своей странички. В-общем, идёт задействование как виртуального мира (сайта), так и мира физического (мобильный телефон либо ввод ответа на вопрос).

Перенос двухуровневой идентификации на компьюетр

Но как перенести такую вот двухуровневую идентификацию из мира Интернета на свой персональный компьютер? Ведь нужная и важная информация хранится не только в «облаке» или на сайте банка, но и в домашнем / рабочем компьютере?

Поможет нам в установке практически полного контроля над своим компьютером программа Predator, которую вы сможете скачать и установить по этой ссылке.

Пользователи компьютеров с установленной ОС Mac смогут воспользоваться платным аналогом утилиты Predator – программой USB Lock, которую можно найти здесь.

Работа с программой Predator

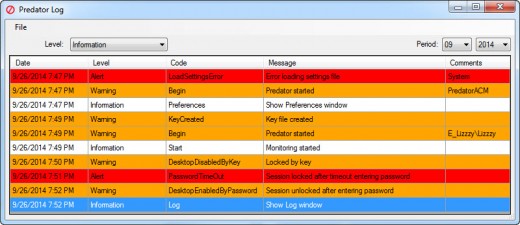

Суть работы программы Predator вот в чём: вы устанавливаете утилиту на свой ПК, «заякориваете» USB-флешку и спокойно работаете! Без «заякоренной» флешки ваш компьютер попросту не сможет работать!

Итак, приступим к установке и настройке программы Predator.

{banner_full}

Перейдя по ссылке, вы попадаете на страничку скачивания утилиты. Выберите именно подходящую под ваш компьютер версию Predator и скачивайте эту версию.

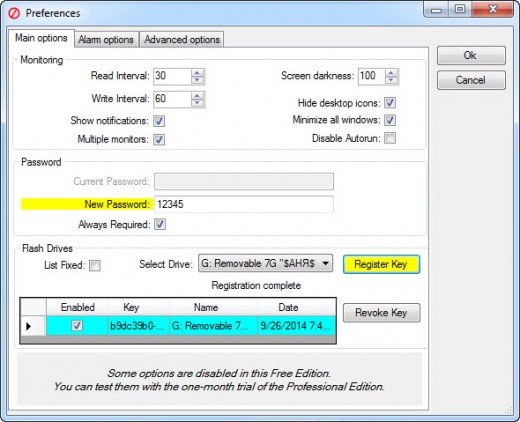

После скачивания и установки программы вам нужно будет задать пароль для разблокировки программы.

Затем вам нужно вставить USB-флешку и зарегистрировать её в программе. Для этого вам следует нажать на кнопку «Regіster Key».

Теперь разберемся, как лучше будет для вас проводить идентификацию: единовременно (в начале работы на компьютере) или с какой-то периодичностью (когда вы работаете в офисе, и вам приходится иногда отходить от компьютера).

Выбор способа идентификации

В первом случае следует выставить значение параметра Read Interval на максимально возможное. Этот параметр отвечает за периодичность проверки наличия флешки-ключа в разъёме, а период проверки вы выставляете самостоятельно (по умолчанию – 30 секунд). Если флешка отсутствует, то Predator просто затемнит экран монитора, переведя его в режим сна.

А вот параметр Always Required очень пригодится работникам офисов. Этот параметр будет обеспечивать вам двухуровневую идентификацию именно в этом случае: вам придётся постоянно вводить код разблокировки, даже если флешка присутствует в разъёме. Периодичность времени между проверками наличия флешки выставляется в параметре Read Іnterval.

В помощь блокировке экрана вы сможете также добавить уровень прозрачности экрана блокировки от абсолютно прозрачного до чёрного, сможете скрыть все иконки программ с рабочего стола, сможете свернуть все рабочие окна, доступ к которым можно будет получить только после ввода пароля разблокировки.

Возникающие «по ходу» вопросы в работе программы Predator вы сможете выяснить в разделе FAQ на официальном сайте утилиты. Правда, как и сайт, так и программа не имеют русскоязычного варианта, так что дополнительно придётся ещё и словарём «вооружиться».

Потеря информации равна потере денег в наше время.

Но вместе с Predator вы сможете уменьшить вероятность таких потерь в разы!

Возможно, Вас заинтересуют похожие тематические статьи и рекомендации:

Способы удаления фишинговой ссылкиФишинг это способ обмана, используемый в сети интернет. Пользователь различными способами направляется на страницу ресурса, который очень похож на оригинальный сайт, который имеет поля для ввода

Способы удаления фишинговой ссылкиФишинг это способ обмана, используемый в сети интернет. Пользователь различными способами направляется на страницу ресурса, который очень похож на оригинальный сайт, который имеет поля для ввода Начало работы с Windows 7Чтобы начать работу с Windows, просто включите компьютер — зашумит вентилятор, заморгают лампочки, автоматически начнется загрузка операционной системы. Однако, весьма вероятно, что при запуске

Начало работы с Windows 7Чтобы начать работу с Windows, просто включите компьютер — зашумит вентилятор, заморгают лампочки, автоматически начнется загрузка операционной системы. Однако, весьма вероятно, что при запуске Способы зарегистрировать карточку iTunesiTunes Gift Card является специальной разработкой предназначенной для получения своего счета на аккаунте онлайн-магазина iTunes. Этот магазин располагает всем необходимым контентом для устройств

Способы зарегистрировать карточку iTunesiTunes Gift Card является специальной разработкой предназначенной для получения своего счета на аккаунте онлайн-магазина iTunes. Этот магазин располагает всем необходимым контентом для устройств Взлом социальных сетей (Вконтакте, мэил, одноклассники) и как избежать егоУ 90% посетителей социальных сетей рано или поздно возникает потребность во взломе чужого аккаунта. Причины являются разными: проверить свою вторую половинку на честность, подшутить над другом, или

Взлом социальных сетей (Вконтакте, мэил, одноклассники) и как избежать егоУ 90% посетителей социальных сетей рано или поздно возникает потребность во взломе чужого аккаунта. Причины являются разными: проверить свою вторую половинку на честность, подшутить над другом, или Как начать пользоваться электронной платежной системойДля того чтобы завести кошелек в одной из платежных систем, вам нужно осуществить процесс регистрации. Существует несколько основных правил, которые необходимо соблюдать при регистрации и

Как начать пользоваться электронной платежной системойДля того чтобы завести кошелек в одной из платежных систем, вам нужно осуществить процесс регистрации. Существует несколько основных правил, которые необходимо соблюдать при регистрации и Настройка ICQ на телефонеИспользование SMS на мобильном телефоне для общения, становится популярнее даже самого голосового общения. Например, если СМСка пришла когда вы заняты ее можно прочитать попозже, а вот звонок уже

Настройка ICQ на телефонеИспользование SMS на мобильном телефоне для общения, становится популярнее даже самого голосового общения. Например, если СМСка пришла когда вы заняты ее можно прочитать попозже, а вот звонок уже Как определить серийный номера ноутбукаЕсли у вас есть острая необходимость в получении дополнительной гарантии производителя на мобильный компьютер, вы непременно должны узнать какой у него серийный номер. Вам нужно посетить веб-ресурс

Как определить серийный номера ноутбукаЕсли у вас есть острая необходимость в получении дополнительной гарантии производителя на мобильный компьютер, вы непременно должны узнать какой у него серийный номер. Вам нужно посетить веб-ресурс Способы исправления ip адресаIP-адрес является главным средством для того чтобы выполнить идентификацию любых объектов которые получают доступ к сетям, включая такую сеть как Интернет.

Способы исправления ip адресаIP-адрес является главным средством для того чтобы выполнить идентификацию любых объектов которые получают доступ к сетям, включая такую сеть как Интернет. Настройка мобильного агента на телефонеМобильный агент является весьма удобным приложением, используемым на мобильных телефонах, которое дает возможность для общения с вашими друзьями через онлайн-сервисы Майл.Агент, ICQ и другие

Настройка мобильного агента на телефонеМобильный агент является весьма удобным приложением, используемым на мобильных телефонах, которое дает возможность для общения с вашими друзьями через онлайн-сервисы Майл.Агент, ICQ и другие Рекомендация дня: как сделать загрузочную флешку?Загрузочная флешка является обычным флеш-накопителем с записанной на нем информацией необходимой для того чтобы произвести установку ПО. Очень часто загрузочные флэшки используются для установки

Рекомендация дня: как сделать загрузочную флешку?Загрузочная флешка является обычным флеш-накопителем с записанной на нем информацией необходимой для того чтобы произвести установку ПО. Очень часто загрузочные флэшки используются для установки

Темы, отмеченные пользователями:

Приятное сочетание качества и цены в Canon PIXMA iP2700

Новая модель принтера Canon PIXMA iP2700 отлично подходит как для фотопечати так и печати текстовой документации. "Изюминкой" этого печатающего устройства являются отсутствие разных видов зернистых отпечатков, хорошее разрешение в 4800х1200 dpi и отличная работоспособность: стандартное фото 10х15 без полей печатается меньше минуты.

Пять простых шагов для успешного поиска в Интернете

Поиск в интернете мы, уже традиционно, начинаем с поисковой машины, обычно это Google (слово «Google» сейчас у всех на устах, в основном из-за связанных с этим брендом судебных разбирательств). Принципы использования поисковых машин для своих нужд примерно одинаковы.

Выбираем внешний жесткий диск

Давно уже всем известно о предназначении жестких дисков. Однако сегодня их используют не только в стационарных и портативных компьютерах, но и как внешнее хранилище. Только, как правило, на такие носители не устанавливают операционную систему, а применяют как большую USB флешку. На них часто записывают фильмы в HD качестве, музыку, фотографии, установочные файлы приложений и прочую информацию. Однако покупая данный винчестер, стоит учесть, что это временное решение, так как невыгодно его приобретать с целью записи информации на постоянной основе.